Dans le cadre de mon apprentissage en cybersécurité, j’ai mis en place un lab SOC basé sur Wazuh, une plateforme open-source de détection d’intrusions, de supervision de la sécurité et de réponse aux incidents.

L’objectif de ce lab est de me familiariser avec l’architecture de Wazuh, son installation et le fonctionnement de ses composants principaux dans un environnement isolé.

Cet article décrit les étapes de déploiement de Wazuh sur une machine virtuelle Ubuntu, en m’appuyant sur une documentation technique existante, tout en réalisant l’installation moi-même.

1. Environnement de travail

Pour ce lab, j’ai utilisé une machine virtuelle Ubuntu configurée comme suit :

- Nom de la VM : server

- Système d’exploitation : Ubuntu Server

- Mémoire RAM : 4 Go

- Stockage : 50 Go

- Type de déploiement : installation isolée (single-node)

- Objectif : lab d’apprentissage / environnement de test

Cette configuration est suffisante pour tester Wazuh dans un contexte pédagogique ou de laboratoire.

2. Documentation utilisée

L’installation a été réalisée en suivant la documentation :

Guide pratique : Déploiement de Wazuh étape par étape

Auteur : Djiby MBAYE – Ingénieur Cybersécurité / Analyste SOC

Version Wazuh : 4.12 (mai 2025)

Cette documentation détaille l’installation complète des composants Wazuh dans un environnement Linux.

3. Architecture Wazuh déployée

L’architecture installée comprend les composants suivants :

- Wazuh Indexer : stockage et indexation des événements (basé sur OpenSearch)

- Wazuh Server (Manager) : analyse des logs et corrélation des alertes

- Filebeat : transport sécurisé des données

- Wazuh Dashboard : interface web de visualisation et de supervision

Tous ces composants sont installés sur une seule machine (single-node), ce qui est idéal pour un lab.

4. Étapes principales de l’installation

4.1 Installation de Wazuh Indexer

- Génération des certificats TLS pour sécuriser les communications

- Installation des dépendances nécessaires

- Ajout du dépôt Wazuh et de la clé GPG

- Installation du paquet wazuh-indexer

- Configuration du fichier

opensearch.ymlavec l’adresse IP du serveur - Initialisation du cluster

- Vérification via requête

curl

4.2 Installation du Wazuh Server

- Installation du gestionnaire Wazuh (Manager)

- Activation et démarrage du service

- Installation de Filebeat pour le transport des logs

- Configuration de Filebeat avec l’adresse de l’indexer

- Création d’un keystore sécurisé pour les identifiants

- Déploiement des certificats de sécurité

- Vérification du bon fonctionnement du service

4.3 Installation du Wazuh Dashboard

- Installation des dépendances nécessaires

- Installation du tableau de bord Wazuh

- Configuration du fichier

opensearch_dashboards.yml - Copie des certificats de sécurité

- Démarrage du service dashboard

- Accès à l’interface web via HTTPS

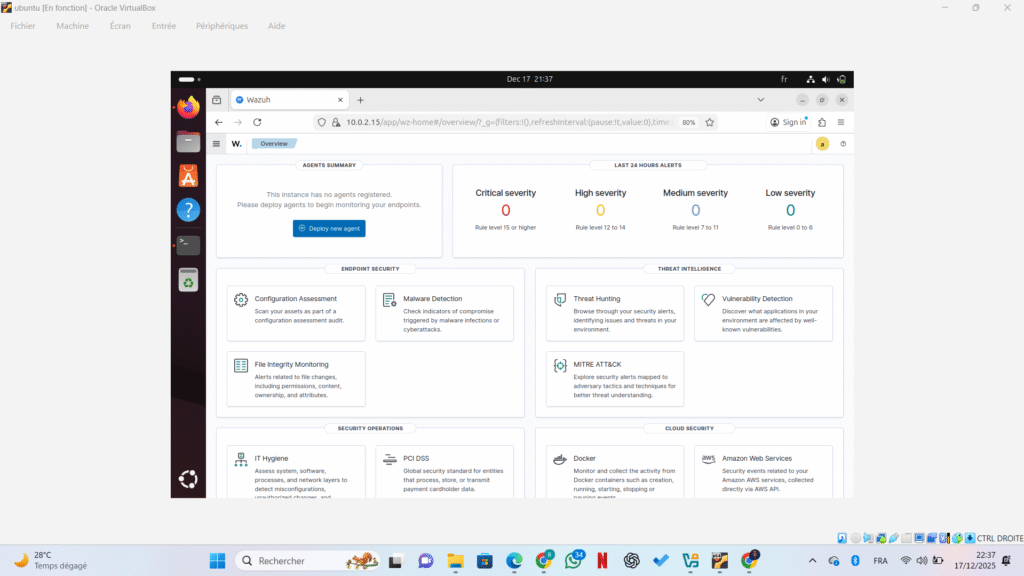

5. Résultat obtenu

Après l’installation :

- Tous les services Wazuh sont fonctionnels

- Le tableau de bord web est accessible

- Les composants communiquent de manière sécurisée

- Le lab est prêt pour des tests de supervision et d’analyse de logs

L’interface permet de visualiser l’état du système et constitue une base solide pour des cas d’usage SOC (détection, monitoring, alerting).

6. Objectif pédagogique du lab

Ce lab m’a permis de :

- Comprendre l’architecture interne de Wazuh

- Apprendre à déployer un SIEM/XDR open-source

- Manipuler les certificats et la sécurisation TLS

- Installer et configurer des services SOC

- Mettre en place un environnement prêt pour des tests de sécurité

Il s’agit d’une base évolutive : ce lab pourra être enrichi avec des agents, des scénarios d’attaque, et une intégration future avec Splunk ou d’autres outils SOC.

Le déploiement de Wazuh sur une machine virtuelle Ubuntu est une excellente manière de se former aux outils SOC modernes.

Même en environnement isolé, cette installation permet d’acquérir des compétences concrètes en cybersécurité défensive.

Dans les prochains articles, je prévois d’explorer :

- l’ajout d’agents Wazuh

- la génération d’alertes

- des cas d’usage SOC

- l’intégration avec Splunk