Dans la continuité de mon apprentissage en cybersécurité défensive et des outils SOC, j’ai mis en place un lab de centralisation des logs avec Splunk, une plateforme largement utilisée pour la supervision IT et la sécurité.

L’objectif de ce lab est de comprendre le fonctionnement d’un SIEM, depuis la collecte des événements jusqu’à leur analyse dans une interface centralisée, le tout dans un environnement isolé et contrôlé.

1. Environnement de travail

Le lab a été déployé sur une machine virtuelle dédiée :

- Système : Ubuntu Server

- Nom de la machine : server

- RAM : 4 Go

- Stockage : 50 Go

- Type : installation isolée (single-node)

- Objectif : centralisation et analyse des logs

Cette configuration est suffisante pour un environnement de test ou de formation.

2. Documentation utilisée

Le déploiement s’est appuyé sur le guide suivant :

Guide : Mise en place d’une solution SIEM Splunk – Mini-projet de centralisation des logs

Auteur : Ilyas Rahili

Ce guide m’a permis de suivre une démarche structurée pour installer Splunk Enterprise, configurer la réception des logs et déployer les agents de collecte.

3. Rappels : Splunk comme SIEM

Splunk est une plateforme de gestion et d’analyse de données machine. Dans un contexte SOC, il permet :

- la collecte centralisée des logs

- l’indexation et la recherche en temps réel

- la visualisation via dashboards

- la détection d’événements suspects

- la corrélation d’événements

Dans ce lab, Splunk est utilisé comme SIEM de base, orienté apprentissage.

4. Architecture du lab Splunk

L’architecture mise en place est simple :

- Splunk Enterprise installé sur la VM Ubuntu (serveur SIEM)

- Universal Forwarder installé sur des machines clientes

- Communication via le port 9997

- Index personnalisé pour stocker les événements

- Collecte des logs système (notamment Windows)

5. Étapes principales du déploiement

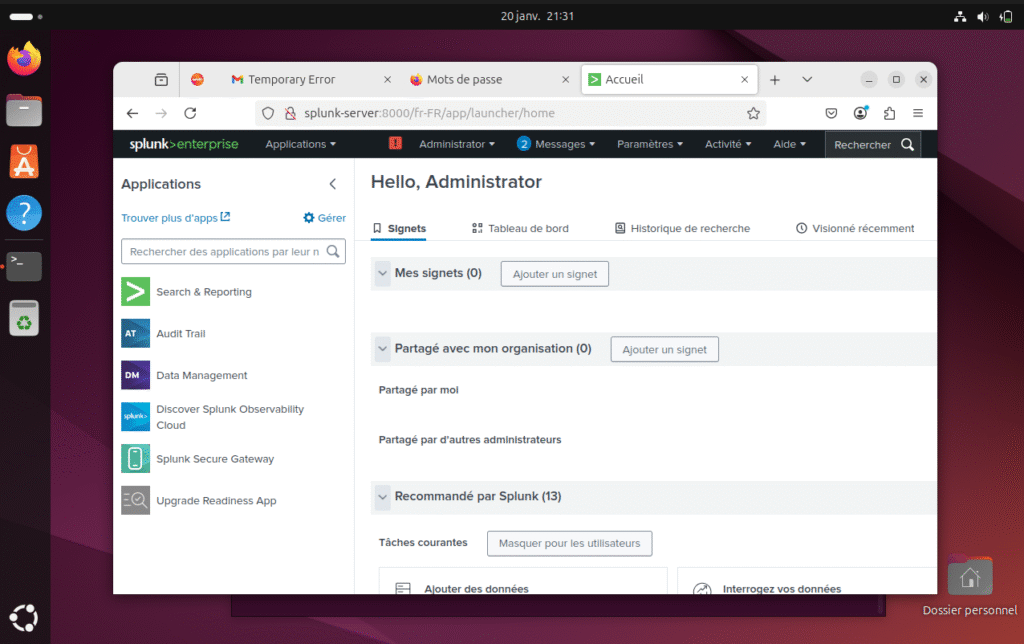

5.1 Installation de Splunk Enterprise

- Téléchargement du paquet

.debdepuis le site officiel - Installation manuelle avec

dpkg - Démarrage du service Splunk

- Acceptation de la licence

- Création du compte administrateur

- Accès à l’interface web Splunk via navigateur

5.2 Configuration initiale

- Configuration du fuseau horaire du système

- Création d’un index dédié à la collecte des logs

- Activation du port de réception 9997

- Installation de l’application Splunk pour Windows Logs

5.3 Déploiement du Splunk Universal Forwarder

Sur les machines clientes :

- Téléchargement du Universal Forwarder

- Installation et configuration

- Renseignement de l’adresse IP et du port du serveur Splunk

- Configuration du fichier

inputs.confpour la collecte des logs - Redémarrage du service Forwarder

6. Tests de validation

Pour valider le bon fonctionnement du lab, plusieurs événements ont été générés :

- Fermeture de session utilisateur

- Échec d’ouverture de session (mot de passe incorrect)

- Connexion réussie avec privilèges élevés

Ces événements ont été correctement :

- collectés

- indexés

- visualisés dans Splunk

Ce qui confirme le bon fonctionnement de la chaîne de collecte.

7. Apports pédagogiques

Ce lab m’a permis de :

- Comprendre l’architecture d’un SIEM

- Mettre en place une centralisation de logs

- Configurer des forwarders

- Manipuler des index et des sources de données

- Réaliser des recherches SPL basiques

- Valider un flux de logs de bout en bout

Il constitue une base solide pour des cas d’usage SOC plus avancés.

Conclusion

La mise en place de Splunk dans un environnement isolé est une étape essentielle pour comprendre la logique SIEM.

Ce lab m’offre désormais une plateforme prête pour :

- la création d’alertes

- la détection d’attaques

- l’analyse d’incidents

- et une future intégration avec d’autres outils SOC